Technologie Blockchain représente une approche révolutionnaire de la gestion des données, fonctionnant comme un registre décentralisé et distribué qui enregistre les transactions sur un réseau d'ordinateurs. Cette structure assure la transparence, l'immuabilité et la résistance à la falsification, ce qui la rend fondamentale pour des applications telles que les crypto-monnaies, le suivi de la chaîne d'approvisionnement et la finance décentralisée (DeFi).

Cependant, à mesure que l'adoption de la chaîne de blocs augmente, la sophistication des menaces ciblant ces réseaux augmente également. La sécurité est primordiale parce que les vulnérabilités peuvent entraîner des pertes financières massives, des violations de données et une érosion de la confiance des utilisateurs, comme en témoignent des incidents très médiatisés comme le piratage DAO ou divers manquements à l'échange. Cet article explore les principaux éléments qui renforcent la sécurité de la chaîne de blocs, examine les types d'attaques courants et discute des stratégies d'atténuation pour protéger ces systèmes.

Qu'est-ce qui sécurise un réseau Blockchain

La sécurité de la chaîne de blocs découle d'une combinaison de principes architecturaux et cryptographiques conçus pour prévenir les modifications non autorisées et assurer un fonctionnement fiable. Ces caractéristiques fonctionnent en synergie pour créer un écosystème robuste résistant à de nombreuses cybermenaces traditionnelles.

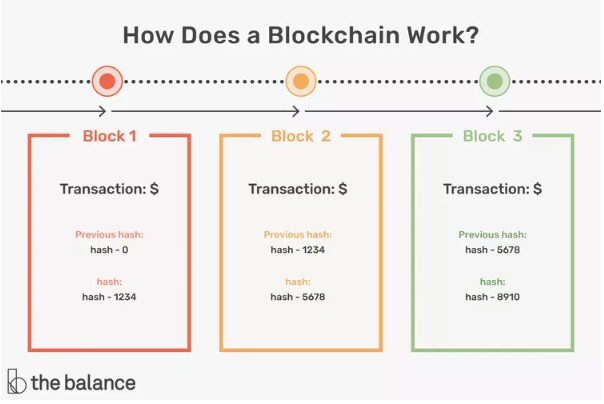

Immuabilité: Une fois les données ajoutées à la chaîne de blocs, il devient presque impossible de les modifier sans consensus du réseau. Ceci est réalisé grâce à la liaison cryptographique des blocs, chaque bloc contenant un hachage du précédent. Toute tentative de modification d'un bloc nécessiterait de recalculer tous les hachages subséquents, un processus qui exige une énorme puissance de calcul sur les grands réseaux.

Fonctions de hachage cryptographique: Ces algorithmes transforment les données d'entrée en chaînes de longueur fixe, servant d'empreintes digitales numériques. Des algorithmes comme SHA-256 assurent l'intégrité des données ; même des changements mineurs dans l'entrée produisent des hachages très différents, alertant le réseau de toute altération. (1)

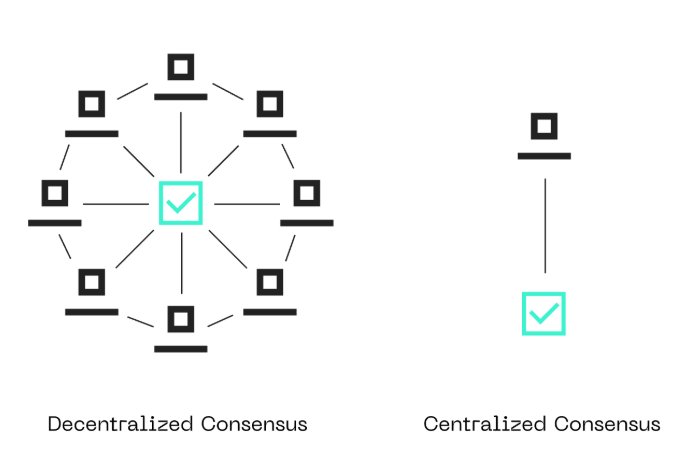

Mécanismes de consensus: Ces protocoles régissent la façon dont les nœuds s'entendent sur la validité des transactions et des blocages, empêchant ainsi les activités frauduleuses.

Visualisation facile

- Preuve de travail: Les mineurs s'affrontent pour résoudre des énigmes mathématiques complexes, en ajoutant des blocs à la chaîne. Ce mécanisme dissuade les attaques en exigeant des investissements importants en énergie et en matériel, comme on le voit dans le réseau de Bitcoin. (2)

- Preuve de participation (PO): Les validateurs sont sélectionnés en fonction de la quantité de crypto-monnaie qu'ils mettent en garantie. Cette solution de rechange éconergétique réduit les risques de centralisation, mais prévoit des sanctions en cas de comportement malveillant. (3)

Décentralisation: En répartissant le contrôle sur de nombreux nœuds dans le monde entier, la chaîne de blocs élimine les points de défaillance uniques. Aucune autorité centrale ne signifie qu'un attaquant doit compromettre une majorité du réseau pour exercer une influence, ce qui est prohibitif sur les chaînes de blocs matures.

Horodatage: Les transactions sont horodatées et enregistrées de manière immuable, fournissant une chronologie vérifiable à l'appui des demandes nécessitant une preuve d'existence ou d'ordre, telles que des documents juridiques ou des réclamations de propriété intellectuelle.

Résistance à la double dépense: Par consensus, le réseau vérifie que les actifs ne sont pas dépensés plus d'une fois. Cela est appliqué en exigeant une entente majoritaire, ce qui rend coûteux pour les attaquants de falcifier des transactions sans contrôler le réseau.

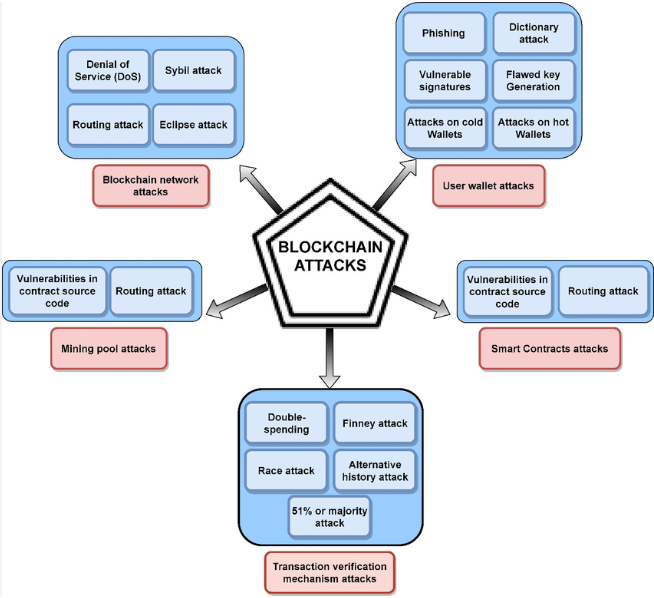

Types d'attaques sur les réseaux Blockchain

Malgré ses atouts, la chaîne de blocs n'est pas imperméable aux attaques. Les menaces peuvent cibler diverses couches, du protocole sous-jacent aux interfaces utilisateur, en exploitant les faiblesses de la conception, de la mise en œuvre ou du comportement humain.

Attaques de la couche consensuel/protocole:

- 51 % Attaque: Un attaquant prend le contrôle de plus de 50 % de la puissance de calcul (en PoW) ou de la participation (dans les PO) du réseau, ce qui lui permet d'inverser des transactions, de doubler les dépenses ou de censurer des blocs. Cela a affecté des réseaux plus petits comme Bitcoin Gold, mais est moins faisable sur des géants comme Bitcoin en raison des coûts élevés.

- Exploitation minière égoïste: Les mineurs exploitent secrètement sur une chaîne privée et la libèrent stratégiquement pour invalider la chaîne publique, obtenir des récompenses disproportionnées et potentiellement déstabiliser le réseau.

- Attaque de Finney: Forme de double dépense dans laquelle un attaquant prémine un bloc contenant une transaction, dépense les mêmes fonds ailleurs, puis libère le bloc préminé pour inverser la deuxième dépense.

- Attaque raciale: implique la diffusion simultanée de deux transactions contradictoires, ce qui amène un destinataire à accepter l'une tandis que le réseau confirme l'autre, ce qui entraîne une double dépense.

- Attaque à longue portée: Les attaquants créent une chaîne alternative à partir d'un point lointain de l'histoire, insérant des transactions frauduleuses, exploitant souvent les vulnérabilités PoS où le piquage de vieilles pièces est bon marché. (4)

Attaques sur la couche réseau:

- Attaque Sybil: Un attaquant crée plusieurs fausses identités pour inonder le réseau, isolant potentiellement des nœuds ou influençant le vote par consensus.

- Attaque d'éclipse: En monopolisant les connexions homologues d'un nœud, un attaquant l'isole du véritable réseau, alimentant de fausses données de chaîne de blocs pour permettre des doubles dépenses ou d'autres manipulations.

- Attaque de chronejacking: Manipule l'horloge interne d'un nœud en envoyant de faux horodatages, ce qui peut ralentir la propagation des blocs ou activer d'autres attaques comme la double dépense.

- Déni de service: submerde les nœuds avec un trafic excessif, ce qui entraîne des pannes ou des retards dans le traitement des transactions. (5)

Attaques de la couche de données:

- Attaque de rediffusion d'une transaction: Les transactions valides provenant d'une chaîne sont rejouées sur une chaîne à fourche, ce qui entraîne des transferts de fonds non intentionnels après un fork fork.

- Mmalléabilité transactionnelle: modifie les identifiants de transaction sans invalider les signatures, ce qui pourrait perturber les confirmations et permettre la fraude.

- Attaques cryptographiques: Exploite des clés faibles ou des menaces informatiques quantiques pour pirater le chiffrement, bien que les chaînes de blocs actuelles utilisent des algorithmes de résistance quantique dans certains cas. (6)

Attaques sur la couche applicatrice:

- Vulnérabilités liées aux contrats intelligents: Les erreurs de codage, comme les bogues de rentrance, permettent aux attaquants de drainer des fonds, comme dans le tristement célèbre exploit DAO sur Ethereum.

- Pull du tapis: Les promoteurs font la promotion d'un projet, attirent des investissements, puis retirent brusquement des liquidités, faisant chuter la valeur du jeton.

- Hameçonnage et violations au niveau de l'utilisateur: L'ingénierie sociale incuse les utilisateurs à révéler des clés privées par le biais de faux sites Web ou de faux courriels, ce qui entraîne des drains de portefeuilles, comme cela s'est produit dans le mont. Incident de Gox. (7)

Stratégies d'atténuation et pratiques exemplaires

Pour contrer ces menaces, les développeurs et les utilisateurs de la chaîne de blocs doivent adopter des mesures proactives. L'amélioration de la décentralisation grâce à la participation de divers nœuds réduit le risque d'attaques de 51 %. Le fait d'exiger plusieurs confirmations avant d'accepter des transactions atténue les variantes de double dépense, comme les attaques raciales ou Finney. Un chiffrement robuste, des vérifications régulières de code et l'incorporation du caractère aléatoire dans les protocoles aident à lutter contre les attaques cryptographiques et de réseau. Pour les menaces Sybil et Eclipse, implémentez la limitation du débit IP, augmentez les connexions entre pairs et effectuez des tests de pénétration. Les contrats intelligents devraient faire l'objet de vérifications par des tiers, et les utilisateurs doivent être sensibilisés au phishing au moyen d'une authentification multifactorielle et de portefeuilles matériels. La surveillance continue et les mises à niveau des protocoles, comme le passage d'Ethereum aux PO, renforcent davantage les défenses.

Les forces inhérentes de la chaîne de blocs, à savoir l'immuabilité, la décentralisation et le consensus, contribuent à fournir une base solide pour la sécurité, mais les menaces en évolution telles que les attaques à 51 % et les exploits de contrats intelligents exigent une vigilance constante. À mesure que la technologie mûrit, les progrès de la cryptographie à résistance quantique et des modèles de consensus hybrides promettent une résilience accrue. Les intervenants doivent donner la priorité aux audits, à l'éducation et aux améliorations axées sur la communauté afin de maintenir la confiance et l'intégrité dans les écosystèmes de la chaîne de blocs.

Références

- Le guide ultime de la sécurité de la chaîne de blocs

- Plongée dans la sécurité de la chaîne de blocs : vulnérabilités et mesures de protection

- L'importance de la sécurité de la chaîne de blocs et la façon de prévenir les menaces avant qu'elles ne frappent

- Attaques et vulnérabilités courantes du réseau Blockchain

- Vecteurs d'attaque de la chaîne de blocs : risques et impact

- Types d'attaques Blockchain que vous devriez connaître

- Vulnérabilités courantes de sécurité de la chaîne de blocs

About Netcoins

Established in 2014 in Vancouver, British Columbia, Netcoins is a registered Restricted Dealer with the provincial securities commissions and a registered Money Services Business (MSB) with FINTRAC. The platform operates under BIGG Digital Assets Inc., a publicly traded company listed on the TSX Venture Exchange (TSXV: BIGG), and complies with applicable public company regulatory requirements.

The information provided in the blog posts on this platform is for educational purposes only. It is not intended to be financial advice or a recommendation to buy, sell, or hold any cryptocurrency. Always do your own research and consult with a professional financial advisor before making any investment decisions. Cryptocurrency investments carry a high degree of risk, including the risk of total loss. The blog posts on this platform are not investment advice and do not guarantee any returns. Any action you take based on the information on our platform is strictly at your own risk. The content of our blog posts reflects the authors’ opinions based on their personal experiences and research. However, the rapidly changing and volatile nature of the cryptocurrency market means that the information and opinions presented may quickly become outdated or irrelevant. Always verify the current state of the market before making any decisions.

.png)

.jpg)

.png)